计算机病毒是一种恶意软件,它能够自我复制并感染其他计算机程序或文件。计算机病毒具有多种特性,这些特性使得它们能够传播、隐藏和造成损害。以下是计算机病毒的一些主要特性:

- 自我复制能力 (Self-replication)

- 计算机病毒能够自我复制并将副本植入其他程序或文件中。

- 它们通常利用宿主程序的执行机会来传播自身。

- 隐蔽性 (Stealth)

- 计算机病毒往往尽力避免被用户或安全软件发现。

- 它们可能使用多种技术来隐藏自己的存在,例如修改文件的时间戳、隐藏文件属性等。

- 激活条件 (Activation Conditions)

- 许多计算机病毒包含触发机制,只在满足特定条件时才会激活并执行其恶意行为。

- 这些条件可以是日期、时间、特定的系统事件等。

- 破坏性 (Destructiveness)

- 一旦激活,计算机病毒可能会执行各种恶意行为,如删除文件、破坏硬盘分区表、显示警告消息等。

- 有些病毒可能只是引起轻微的干扰,而有些则可能导致系统崩溃。

- 传染性 (Infectivity)

- 计算机病毒能够从一台计算机传播到另一台计算机。

- 传播途径包括网络共享、电子邮件附件、移动存储设备等。

- 变种 (Variants)

- 很多计算机病毒会有多个变种,这些变种通常是对原始病毒进行了一些小的修改。

- 变种的存在使得病毒更加难以检测和清除。

- 多态性 (Polymorphism)

- 一些高级病毒能够改变自身的代码结构,每次复制时都会产生不同的版本。

- 这种特性使得传统的基于特征码的检测方法难以奏效。

- 驻留内存 (Resident in Memory)

- 有些病毒在启动时加载到内存中,并在那里驻留,随时准备感染新程序或文件。

- 这种特性使得病毒即使在没有磁盘访问权限的情况下也能传播。

- 加密 (Encryption)

- 一些病毒会使用加密技术来隐藏自己的代码。

- 加密后的病毒代码更难以被检测工具识别。

- 社会工程学 (Social Engineering)

- 计算机病毒有时也会利用社会工程学技巧来诱骗用户下载或打开含有病毒的文件。

- 例如,通过伪装成合法软件或诱骗用户点击链接。

病毒的类型

计算机病毒根据其特性和行为可以分为多种类型。下面是一些常见的计算机病毒类型及其特点:

- 引导区病毒 (Boot Sector Viruses)

- 这类病毒感染计算机的引导扇区或MBR(主引导记录)。

- 当计算机启动时,病毒会随之加载并感染系统。

- 文件病毒 (File Viruses)

- 这类病毒感染可执行文件(如.EXE或.COM文件)。

- 当用户运行这些被感染的文件时,病毒会执行并可能进一步感染其他文件。

- 宏病毒 (Macro Viruses)

- 宏病毒利用文档文件(如Word或Excel文件)中的宏功能来传播。

- 用户打开被感染的文档时,宏病毒会自动执行并感染其他文档或传播到其他计算机。

- 特洛伊木马 (Trojan Horses)

- 特洛伊木马伪装成合法软件,但隐藏有恶意代码。

- 它们通常不会自我复制,而是依赖于用户的交互来传播。

- 蠕虫 (Worms)

- 蠕虫是一种独立的恶意程序,不需要寄生在其他程序上。

- 它们能够通过网络自动传播,通常利用漏洞进行扩散。

- 多态病毒 (Polymorphic Viruses)

- 这类病毒每次感染时都会改变其代码,以逃避检测。

- 它们使用加密或其他技术来改变自身的外观,使得传统的特征码检测失效。

- 变形病毒 (Metamorphic Viruses)

- 这是一种更高级的多态病毒,它不仅改变自身的代码,而且还改变其解码算法。

- 这使得变形病毒比多态病毒更难检测。

- 寄生病毒 (Parasitic Viruses)

- 寄生病毒依附在其他程序上,当宿主程序被执行时,病毒也跟着执行。

- 这类病毒通常感染可执行文件或系统文件。

- 目录病毒 (Directory Viruses)

- 这类病毒会修改文件目录信息,使文件看起来像是未被感染的。

- 它们通过隐藏真实的文件并替换为病毒副本来传播。

- 复合病毒 (Composite Viruses)

- 复合病毒结合了多种类型的病毒特性,如引导区病毒和文件病毒的组合。

- 这种病毒可能同时感染引导扇区和文件。

- 逻辑炸弹 (Logic Bombs)

- 逻辑炸弹是一种程序,它在特定条件下执行恶意行为。

- 例如,当系统日期达到某个特定值时,逻辑炸弹会触发并执行其恶意行为。

- 时间炸弹 (Time Bombs)

- 时间炸弹与逻辑炸弹类似,但它们通常与时间相关联。

- 它们会在特定的时间点触发并执行恶意行为。

- 后门病毒 (Backdoor Viruses)

- 后门病毒创建系统或应用程序中的秘密入口,允许远程访问或控制。

- 这类病毒通常用于窃取数据或作为其他恶意活动的跳板。

- Rootkit

- Rootkit是一种恶意软件,它可以隐藏其他恶意软件的存在,使其难以被检测和清除。

- 它们通常用于维持持久的访问权。

- 勒索软件 (Ransomware)

- 勒索软件是一种恶意软件,它通过加密用户的数据并要求支付赎金来解锁。

- 这类病毒通常通过电子邮件、恶意广告或漏洞利用来传播。

木马

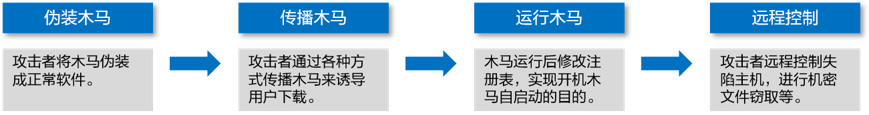

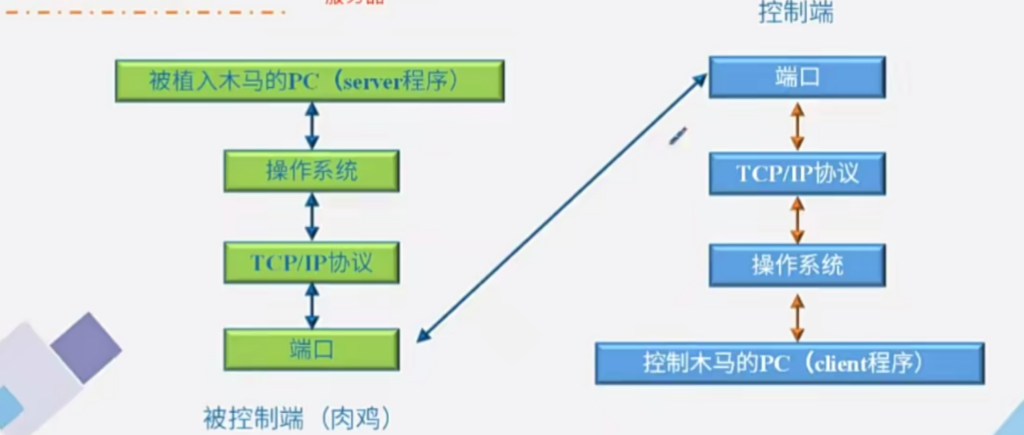

木马是如何攻击的?

木马通常采取下图方式实施对用户计算机的攻击:

文件可以被复制、屏幕可以被观察、键盘击键可以被记录,木马不能被复制、不具有传染性。反弹性木马指木马上线后主动发起连接到控制端。

病毒防御技术

计算机病毒的预防方法:

1、安装杀毒软件及网络防火墙 (或者断开网络),及时更新病毒库;

2、及时更新操作系统的补丁;

3、不去安全性得不到保障的网站;

4、从网络下载文件后及时杀毒;

5、关闭多余端口,做到使电脑在合理的使用范围之内;

6、不要使用修改版的软件,如果一定要用,请在使用前查杀病毒 & 木马,以确保安全。