本文主要围绕作者所在单位无线网络使用过程中遇到的安全问题和防范措施技术展开讨论,首先就企业生产过程上无线网络过渡技术使用中遇到的安全问题进行介绍 ,比如无线接入密码脆弱性、无线信号相互之间的干扰、无线流量控制、非法接入、审计困难等方面进行介绍,其次阐述作者企业在无线网络改造过程中使用的安全措施,主要包括无线接入的认证方式,无线网络的审计、无线信号的分类、无线上网行为管理等技术,最后讨论项目交付后的效果和需要进一步改进的地方,主要包括对无线网络架构的稳定性、可用性、安全性方面进行评估。通过本次无线项目的改造,提升了企业网络的安全性、改善的无线网络的可用性、提高了网络运维的高效性、扩大了无线范围的覆盖面。在经过一段时期的使用后,得到了企业员工和上级领导的一致认可。

无线网络技术因其天然的开放性、移动性、扩展性得到了企业大规模部署和应用。随着公司业务快速增长和业务系统的不断接入,企业无线网络已经滞后于业务的发展,2022年5月公司决定升级现有无线网络,由我担任项目负责人,整个项目工期2个月,工程预算200万元,对公司总部和各生产基地无线网络进行升级。公司主要业务系统包括WMS系统,MES系统、SAP系统等。由于公司成立时间较长,网络初期并没有将无线接入纳入到企业网络规划和设计中,在后续的生产过程上,企业各部门主要通过常规的无线路由器接入提供员工无线访问需求,对无线接入的监管机制薄弱,作为信息中心运维部门的负责人,按照公司无线网络使用需求对无线网络进行重新规划升级,项目实施过程中主要使用了主流了AC+AP方式对公司无线网络进行覆盖,结合portal+mac地址对员工和设备进行接入认证,同时部署上网行为管理对无线上线用户进行审计,对互联网用户对外访问行为和内容进行检测和过滤,加强了无线网络访问过程中的入侵防御和溯源能力;对无线信号根据内部员工和外部访客划分了对应的SSID和vlan ,内部员工通过RADIS服务器绑定windows域账号实现一次认证多次登录,外部访客可以通过手机短信等认证方式接入,访客网络与员工网络之间相互隔离。得益于项目的顺利交付,提升了企业网络的安全性、易用性、扩展性,得到企业员工和上级领导的认可,以下就先前网络中存在的问题和项目改造中使用的技术进行讨论。

一、前期无线网络暴露的安全问题

前期导致无线网络在使用过程中存在下列问题:

(1)无线网络非法接入的问题。无线网络虽然具有其天然的开放性、便捷性,但对管理性也提出的更高的要求。在企业无线使用过程中需要对不同用户设置区别访问权限,例如对日常办公员工和一线作业人员接入无线网络有着不同要求,企业对外用户通过破解工具能够破解无线密码非法接入公司的网络,对公司共享资源的访问构成威胁,很容易造成信息的泄露。

(2) 信号稳定性与干扰问题。常规无线路由器在投入使用时通常设置为默认的无线信道,无线信号相互之间的干扰严重,默认信道划分主要使用1、6、11三个信道,相信无线路由器之间信号存在重叠,终端在移动过程经常会出现掉线情况。传统无线路由器采用2.4GHz频段电磁波,虽然相较5G无线信号传输远,穿透强但信号传输速率低容易受相同频率无线设备的干扰。

(3) 密码脆弱性问题。前期使用传统无线路由器,为方便用户的接入各部门密码设置往往以连续数字为主。无线加密算法在配置过程中由于专业领域不同,员工在老式无线路由器无线加密算法使用wep加密等弱点,容易被非法用户破解。

(4) DHCP 仿冒攻击问题。传统无线路由器默认使用NAT上网,内置DHCP服务,用户在使用的过程中由于不够专业,在办公位置迁移后重新架设无线路由更换了网络的接口导致DHCP server仿冒攻击,造成员工办公网络中断。

(5) 无线上网行为审计问题。出于无线终端种类的多样性,复杂性,在使用无线使用的过程中网络中存在大量的P2P下载、在线音视频等行为,导致网络带宽被超出正常使用范围。经常遭受用户的投诉出现web请求卡顿,消息发送延迟等现象。

二、无线项目改造及安全措施

(1)对无线覆盖率进行勘测,绘制无线AP空间分布图,根据各部门业务需求和空间物理结构规划无线AP的放置地点,根据无线AP的性能参数,无线信号覆盖有效范围以无线AP为中心半径18米计算各部门AP放置个数和地点,尽量避开对无线信号穿透和存在干扰的区域。

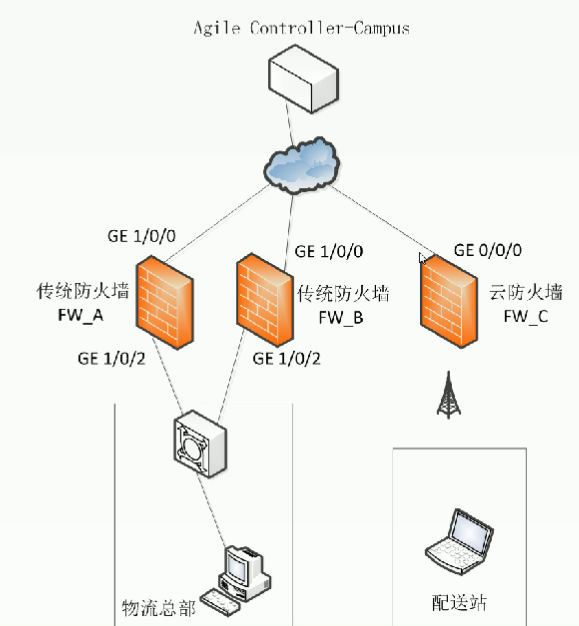

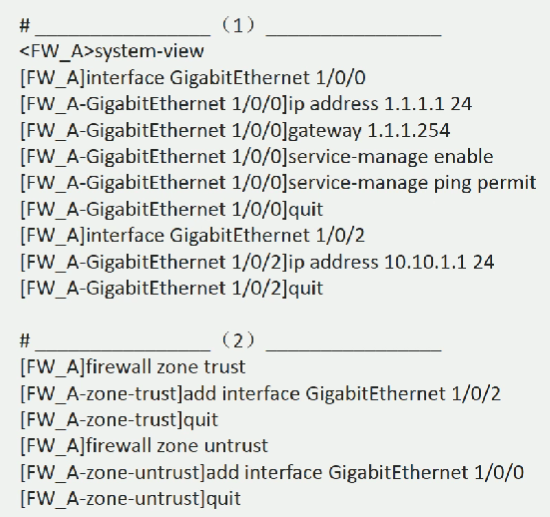

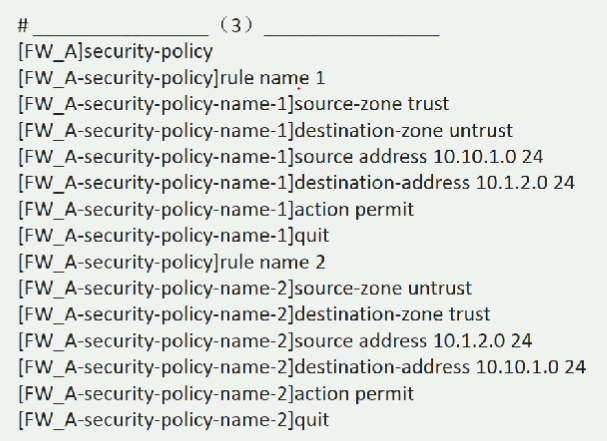

(2)重新规划无线网络架构与设备选型,使用主流的AC+AP统一部署,为保障AC的使用过程中的可靠性,使用一主一备的方式。根据业务流量与管理流量可以选择AC直连与旁路2种模式,基于尽量不改变现有网络拓扑结构的情况下采用AC旁路方式连接核心交换机部署方式,AC通过CAPWAP协议实现对AP的管理,业务流量可以通过2种方式进行转发,一种是直接转发方式,无线业务流量通过上级核心交换机不经过AC 直接转发,此种方式特点是快捷高效,安全性低;另一各转发方式是隧道转发,无线业务流量通过AC转发给上级核心交换机,此种方式的特点是安全性高,转发速率受阻且对AC性能有一定要求。为保障安全性选择使用隧道转发的方式。设备使用华为AC6805和Ap7060DN相结合支持WIFI6,具有大容量、低延迟、广连接等特点。无线信号使用2.4GHz和5GHz混合覆盖。无线终端优先选择5G频段进行传输,最大传输速率4.8Gbps,2.4频段最大支持1.15Gbps,整机速率最大5.95Gbps。为防止非法AP的接入,AC端配置无线AP白名单机制有效阻止非法AP的入侵。

(3)无线接入认证和审计,无线接入认证主要措施采用了 portal+mac认证方式、无线vlan的划分与控制、无线SSID分类与隔离。Portal+Mac地址认证确保用户一次认证,多次接入。普通的移动用户一般在首次接通过用户名和密码接入无线,后续接入使用MAC认证,无需再输入用户名和密码,设置用户账户过期时间,账户过期后重新输入用户和密码进行认证。通过对一些固定办公资产例如无线打印机、仓库收发货使用的PAD设备通过MAC地址认证访问无线网络。根据终端类型配置不同的业务流量策略,限制信号弱用户接入或者强制下线,对内部和外部用户设置不同的SSID 实施,限制内部员工和来宾访客的网络之间的相互通信,来访客户仅能访问Internet无法访问公司网络,限制音视频流量的上网速率,来宾无线网络限时开放。

(4)加强内容审计,利用深信服AC-1000上网行为管理实现对员工上网行为的管控与内容的审计。为保护员工正常工作期间的带宽,针对P2P流量和音视流量通过设置不同的业务类型、应用组、IP组等策略有效限制了上述带宽消耗严重的应用流量。设置关键字过滤,禁止敏感词汇和涉密资料字句通过AC转发。

通过项目组同事发共同努力,历时2个月项目得以成功交付并通过验收。实现公司无线网线的安全接入与访问,保障了网络接入的安全性和可用性。在项目成功交付后,通过发送全员邮件告知无线接入的步骤,组织和培训无线接入和网络安全知识讲座,宣传合规上网,避免浏览恶意网站,提升网络带宽使用质量,规范和合理使用网络资源。项目的成功实施一方面归功于项目组对前期无线网络的调研,准确识别用户使用过程中的问题,深入用户无线网络使用需求。另一方面归功于项目组对无线技术的成熟运用。本次无线网络的升级改造,也为公司在wifi7到来积累了宝贵的经验,为公司无线技术使用打下坚实基础。