安全攻击的类型

重放攻击和伪造攻击的区别

重放攻击(Replay Attack)和伪造攻击(Forgery Attack)是两种不同的安全攻击类型,它们的目标和机制有所不同。下面是这两种攻击的详细区别:

重放攻击(Replay Attack)

重放攻击是指攻击者截获了合法的数据包,并在以后的时间点重新发送这些数据包,以达到非法的目的。这种攻击利用了网络通信中的延迟或缺乏有效的验证机制。攻击者通常会在数据包被发送后立即截获它,并在适当的时候重新发送,这样接收方可能会误认为这是新的、合法的请求。

特点:

- 延迟发送:攻击者不是立即使用截获的数据包,而是等待一段时间后重新发送。

- 目标:通常是为了重复某个操作或命令,例如重新发送支付指令。

- 防范措施:使用时间戳、序列号、一次性口令(OTPs)等机制来确保数据的新鲜性。

伪造攻击(Forgery Attack)

伪造攻击是指攻击者创建并发送虚假的数据包,试图冒充合法用户或系统。这种攻击中,攻击者不是简单地重发已有的数据包,而是自己构造数据包以达到特定目的,如获取敏感信息或执行未经授权的操作。

特点:

- 创造虚假数据:攻击者自行构造数据包,而非仅仅重发截获的数据包。

- 目标:通常是冒充合法用户或实体,以获取未授权的访问权限或执行某些操作。

- 防范措施:使用数字签名、证书验证等手段来确认数据的真实性和完整性。

比较

- 动机:重放攻击的动机通常是重复一个操作,而伪造攻击则是试图冒充他人或系统。

- 方法:重放攻击基于截获的数据包,而伪造攻击则基于攻击者自行构造的数据包。

- 防范:重放攻击可以通过时间戳、序列号等机制来防止,而伪造攻击则需要更强大的身份验证和数据完整性检查。

实例

- 重放攻击实例:假设Alice向Bob发送了一条转账指令,攻击者Charlie截获了这条指令并稍后重新发送给Bob,企图让Bob再次执行转账。

- 伪造攻击实例:假设Charlie想要冒充Alice向Bob发送一条消息,他创建了一个带有Alice签名的消息,但实际上这个签名是伪造的。

总之,重放攻击和伪造攻击虽然都是为了欺骗接收方,但它们的方法和目标不同。防范这两种攻击需要采用不同的技术和策略。

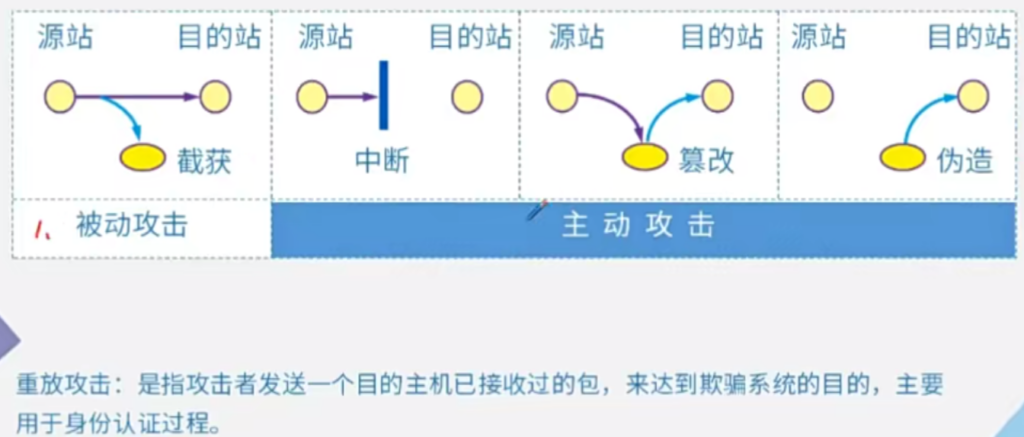

网络安全中的被动攻击和主动攻击是按照攻击者的行动性质来区分的。被动攻击通常是指攻击者试图秘密地收集信息而不对数据进行任何修改的行为;而主动攻击则是指攻击者不仅收集信息,还会试图改变数据或者影响系统的正常运行。以下是四种主要的攻击类型及其简要描述:

被动攻击

被动攻击通常不改变数据,而是秘密地监听或监视数据传输。主要包括:

- 截获 (Interception)

- 攻击者监听网络中的数据传输,例如通过嗅探器(packet sniffer)工具捕获网络上的数据包。这种方式可以用来获取未加密的数据,如用户名、密码、敏感文档或其他有价值的信息。

- 防范措施:使用加密技术,如SSL/TLS协议保护HTTP连接(HTTPS),使用IPSec加密IP数据包等。

- 流量分析 (Traffic Analysis)

- 即使数据被加密,攻击者仍然可以通过分析数据包的数量、大小、频率和流向等特征来推断出一些有用的信息。这种攻击特别适用于长期监控,可以帮助攻击者了解网络活动模式。

- 防范措施:使用加密通信,以及实施网络混淆技术,如流量填充,来降低敏感信息被推断的风险。

主动攻击

主动攻击涉及到攻击者对数据的直接干预,主要包括:

- 中断 (Interruption)

- 攻击者试图中断或阻止合法用户访问资源或服务,例如通过拒绝服务(DoS)或分布式拒绝服务(DDoS)攻击。

- 防范措施:部署防火墙、负载均衡器、流量清洗中心等设备和技术来缓解此类攻击。

- 篡改 (Modification)

- 攻击者在数据传输过程中更改数据,例如通过中间人(MITM)攻击来修改数据包的内容。

- 防范措施:使用数字签名、消息认证码(MACs)等技术来确保数据完整性和真实性。

- 伪造 (Forgery)

- 攻击者创建并发送虚假的数据包,试图冒充合法用户或系统。这种攻击中,攻击者不是简单地重发已有的数据包,而是自己构造数据包以达到特定目的,如获取敏感信息或执行未经授权的操作。

- 防范措施:使用数字签名、证书验证等手段来确认数据的真实性和完整性。

总结

- 被动攻击:主要关注于秘密地收集信息,不改变数据本身,包括截获和流量分析。

- 主动攻击:涉及到数据的直接干预,包括中断服务、篡改数据和伪造数据。

为了抵御这些攻击,需要实施多层防御策略,包括但不限于使用加密技术、部署防火墙、定期进行安全审计和教育员工提高安全意识等措施。

网络提供的安全服务旨在保护网络通信和数据的安全性、完整性和可用性。以下是网络中常见的几种安全服务:

- 认证 (Authentication)

- 定义:验证用户或系统的身份,确保只有授权的实体才能访问资源。

- 实现方式:密码、生物识别、智能卡、双因素认证(例如短信验证码)等。

- 授权 (Authorization)

- 定义:确定经过认证的用户或系统能够访问哪些资源或执行哪些操作。

- 实现方式:访问控制列表 (ACLs)、角色基础的访问控制 (RBAC)、权限管理系统等。

- 加密 (Encryption)

- 定义:将明文数据转换为密文,以防止未经授权的访问。

- 实现方式:对称加密(如AES)、非对称加密(如RSA)、哈希函数等。

- 数据完整性 (Data Integrity)

- 定义:确保数据在传输过程中不被篡改。

- 实现方式:使用散列函数(如SHA-256)、消息认证码 (MACs)、数字签名等。

- 机密性 (Confidentiality)

- 定义:保护数据不被未经授权的实体查看。

- 实现方式:加密技术、安全套接层/传输层安全 (SSL/TLS) 协议等。

- 不可否认性 (Non-repudiation)

- 定义:提供证据证明某项操作确实由某个实体执行,防止该实体否认自己的行为。

- 实现方式:数字签名、时间戳服务等。

- 可用性 (Availability)

- 定义:保证服务和资源始终对合法用户可用。

- 实现方式:冗余设计、灾难恢复计划、负载均衡、反DDoS措施等。

- 审计 (Audit)

- 定义:记录和追踪网络活动,以便事后分析和验证。

- 实现方式:日志记录、事件监控、入侵检测系统 (IDS) 等。

- 隐私 (Privacy)

- 定义:保护个人信息不被未经授权的披露。

- 实现方式:数据最小化原则、匿名化技术、数据脱敏等

这些安全服务通常通过各种技术和协议来实现,例如:

- 传输层安全 (TLS):用于加密Web通信,确保数据在客户端与服务器之间的传输安全。

- 安全套接字层 (SSL):早期版本的TLS,用于加密Web通信。

- 虚拟专用网络 (VPN):通过加密通道在公共网络上提供私有连接。

- 防火墙 (Firewall):用于监控和过滤进出网络的流量。

- 入侵检测系统 (IDS):监控网络流量以检测潜在的攻击。

- 入侵预防系统 (IPS):除了检测外,还能够采取行动阻止攻击的发生。

- 数字证书 (Digital Certificates):用于验证网络实体的身份,并支持加密通信。

PDR 安全保护模型

PDR模型(Protection-Detection-Response,保护-检测-响应)是一种网络安全模型,由美国国际互联网安全系统公司(ISS)提出。该模型体现了主动防御的思想,并强调了网络安全是一个时间问题。PDR模型的核心组成部分包括三个阶段:保护(Protection)、检测(Detection)和响应(Response)。

PDR模型的组成部分

- 保护 (Protection)

- 目标:通过各种安全措施来防止或减轻攻击的影响。

- 实现方式:包括但不限于防火墙配置、加密技术、访问控制列表(ACLs)、防病毒软件、补丁管理和安全配置等。

- 检测 (Detection)

- 目标:及时发现网络中的异常行为或安全事件。

- 实现方式:使用入侵检测系统(IDS)、日志分析、网络监控工具、端点检测与响应(EDR)工具等。

- 响应 (Response)

- 目标:对检测到的安全事件进行快速有效的响应,以减轻损失。

- 实现方式:制定应急响应计划、隔离受影响的系统、修复漏洞、恢复受损的服务等。

PDR模型的特点

- 时间模型:PDR模型是一个基于时间的安全模型,它强调了攻击者和防御者之间的时间竞赛。模型中的公式

Et = Dt + Rt - Pt表示有效时间(Effective Time, Et)等于检测时间(Detection Time, Dt)加上响应时间(Response Time, Rt)减去保护时间(Protection Time, Pt)。如果防御者能够在攻击者造成实质性损害之前完成检测和响应,则系统被认为是安全的。 - 可量化和可数学证明:PDR模型提供了量化安全水平的方法,并允许通过数学模型来评估和优化安全策略的有效性。

PDR模型的应用

- 安全策略制定:组织可以基于PDR模型来制定全面的安全策略,确保从保护、检测到响应各个环节都有相应的措施。

- 安全评估:通过模拟攻击场景来评估现有安全措施的有效性,并根据PDR模型调整策略。

- 应急响应:当发生安全事件时,组织可以根据PDR模型快速调动资源进行响应,减少损失。