RSA加密算法的基础是选择两个大素数p和q,然后计算它们的乘积n = p * q。在这个例子中,我们选择了p = 37和q = 53。

首先,我们需要计算n的值: n=p×q=37×53=1961n=p×q=37×53=1961

接下来,我们需要确定模数n的位数。在计算机科学中,位数是指表示一个数所需要的二进制位的数量。

即2的n次方小于1961 即n=11

案例1:

某测评公司依照《计算机信息系统安全保护等级划分准则》、《网络安全等级保护基本要求》、《信息系统安全保护等级定级指南》等标准,以及某大学对信息系统等级保护工作的有关规定和要求,对该大学的网络和信息系统进行等级保护定级,按信息系统逐个编制定级报告和定级备案表,并指导该大学信息化人员将定级材料提交当地公安机关备案。

问题1 测评公司小李分析了某大学现有网络拓扑结构,认为学校信息系统网络系统未严格按“系统功能、应用相似性”、“资产价值相似性”、“安全要求相似性”、“威胁相似性”等原则对现有网络结构进行安全区域的划分。导致网络结构没有规范化、缺少区域访问控制和网络层防病毒措施、不能有效控制蠕虫病毒等信息安全事件发生后所影响的范围,从而使得网络和安全管理人员无法对网络安全进行有效的管理。

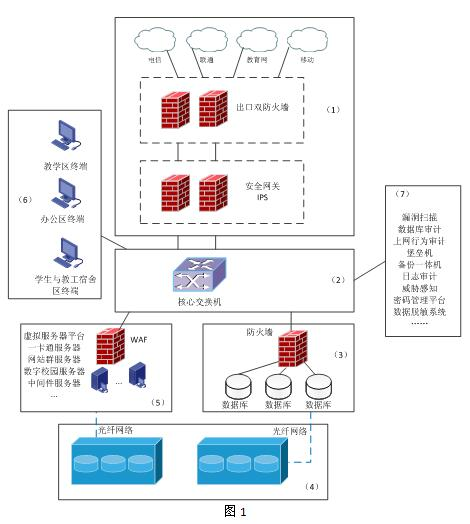

因此,小李按照学校系统的重要性和网络使用的逻辑特性划分安全域,具体将学校网络划分为外部接入域、核心交换域、终端接入域、核心数据域、核心应用域、安全管理域、存储网络域共7个域,具体拓扑如图1所示。请将7个域名称,填入图1(1)~(7)空中。

【问题2】(8分)

某高校信息中心张主任看到该拓扑图后,认为该拓扑图可能存在一些明显的设计问题。请依据个人经验,回答下列问题。

(1)核心交换域是否存在设计问题?如果存在问题,则具体问题是什么,理由是什么,该如何解决?

(2)核心应用域是否存在设计问题?如果存在问题,则具体问题是什么,理由是什么,该如何解决?

【问题3】(6分)

测评公司小李把测评指标和测评方式结合到信息系统的具体测评对象上,构成了可以具体测评的工作单元。具体分为物理安全、网络安全、主机系统安全、应用安全、数据安全及备份恢复、安全管理机构、安全管理制度、人员安全管理、系统建设管理和系统运维管理等十个层面。

通过访谈相关负责人,检查机房及其除潮设备等过程,测评信息系统是否采取必要措施来防止水灾和机房潮湿属于(8)测评;

通过访谈安全员,检查防火墙等网络访问控制设备,测试系统对外暴露安全漏洞情况等,测评分析信息系统对网络区域边界相关的网络隔离与访问控制能力属于(9)测评;

通过访谈系统建设负责人,检查相关文档,测评外包开发的软件是否采取必要的措施保证开发过程的安全性和日后的维护工作能够正常开展属于(10)测评。

【问题4】(4分)

简述部署漏洞扫描系统带来的好处。

1) 外部接入域 2)核心交换域 3)核心数据域 4)存储网络域 5)核心应用域 6)终端接入域 7) 安全管理域

【问题2】(8分)

某高校信息中心张主任看到该拓扑图后,认为该拓扑图可能存在一些明显的设计问题。请依据个人经验,回答下列问题。

(1)核心交换域是否存在设计问题?如果存在问题,则具体问题是什么,理由是什么,该如何解决?

(2)核心应用域是否存在设计问题?如果存在问题,则具体问题是什么,理由是什么,该如何解决?

【问题3】(6分)

测评公司小李把测评指标和测评方式结合到信息系统的具体测评对象上,构成了可以具体测评的工作单元。具体分为物理安全、网络安全、主机系统安全、应用安全、数据安全及备份恢复、安全管理机构、安全管理制度、人员安全管理、系统建设管理和系统运维管理等十个层面。

通过访谈相关负责人,检查机房及其除潮设备等过程,测评信息系统是否采取必要措施来防止水灾和机房潮湿属于(8)测评;

通过访谈安全员,检查防火墙等网络访问控制设备,测试系统对外暴露安全漏洞情况等,测评分析信息系统对网络区域边界相关的网络隔离与访问控制能力属于(9)测评;

通过访谈系统建设负责人,检查相关文档,测评外包开发的软件是否采取必要的措施保证开发过程的安全性和日后的维护工作能够正常开展属于(10)测评。

【问题4】(4分)

简述部署漏洞扫描系统带来的好处。

参考答案:

【问题1】(7分)

(1)外部接入域(2)核心交换域(3)核心数据域

(4)存储网络域(5)核心应用域(6)终端接入域(7)安全管理域

【问题2】(8分)

(1)存在问题(1分);具体问题是核心交换域核心交换机只有一台(1分),存在单点故障的可能(1分);解决办法是增加一台核心交换机,做双核心(1分)。

(2)存在问题(1分);具体问题是WAF只能做Web应用防护(1分),不合适架设在其他应用服务器前(1分)。解决办法是将WAF设备只部署在Web应用服务前。

【问题3】(6分)

(8)物理安全

(9)网络安全

(10)系统建设管理

【问题4】(4分)

部署漏洞扫描系统,可周期性对网络中的设备、服务器进行安全漏洞扫描,发现安全漏洞,及时进行补丁更新,落实安全管理在安全运维方面的要求。

【问题5】

目前数据中心的核心业务系统数据约10T,档案归档数据约30T。 核心业务与归档数据的年数据增长量约20%。目前各类设备日志数据约20T,年增长数据量约10%,按照信息系统等级保护的要求,各类设备的日志数据至少保存(1) 个月。按照此要求,小张为该高校提供了一套较为完整的SAN存储方案,为了满足该校未来5年存储需求,要求SAN的数据存储容量多少T?

6个月 10*(1+20%)^5 + 30*(1+20%)^5+10*(1+10%)^5>=132T

案例2

阅读以下说明,回答问题1至问题5,将解答填入答题纸对应的解答栏内。

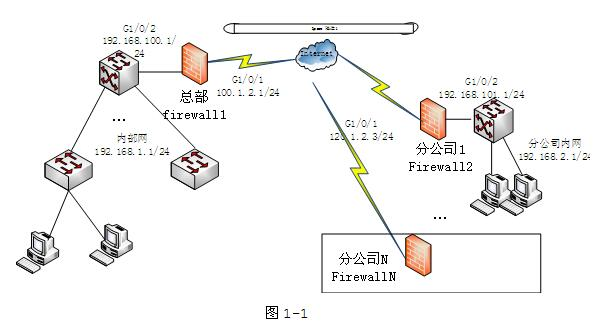

某集团公司在在全国各省均有分公司,由于公司的信息化系统需要升级改造,现管理员决定在总部与分公司之间通过IPSEC VPN建立连接。根据拓扑图1-1,完成下列问题。

[问题1](3分)

该公司所选用的VPn技术为IPSec。它工作在TCP/IP协议栈的(1)层,能为TCP/IP通信提供访问控制机密性、数据源验证、抗重放、数据完整性等多种安全服务。其中能够确保数据完整性,但是不确保数据机密性的协议是(2),既能报数数据传输的机密性又能保证数据完整性的是协议是(3)。

网络层、AH协议、ESP协议

[问题2](8分):请将相关配置补充完整。

总部防火墙firewall1的部分配置如下。

…

# 配置Trust域与Untrust域的安全策略,允许封装前和解封后的报文能通过

[FIREWALL1] (5)

[FIREWALL1-policy-security] rule name 1

[FIREWALL1-policy-security-rule-1] source-zone (6)

[FIREWALL1-policy-security-rule-1] destination-zone untrust

[FIREWALL1-policy-security-rule-1] source-address (7)

[FIREWALL1-policy-security-rule-1] destination-address(8)

[FIREWALL1-policy-security-rule-1] quit

[FIREWALL1] acl 3000

[FIREWALL1-acl-adv-3000] rule (9)ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

[FIREWALL1-acl-adv-3000] quit

---------------------------------------------- 下面的这一段配置的作用是(10)

[FIREWALL1-policy-security] rule name 3

[FIREWALL1-policy-security-rule-3] source-zone local

[FIREWALL1-policy-security-rule-3] destination-zone untrust

[FIREWALL1-policy-security-rule-3] source-address 202.1.3.1 32

[FIREWALL1-policy-security-rule-3] destination-address 202.1.5.1 32

[FIREWALL1-policy-security-rule-3] action permit

---------------------------------------------- 下面的这一段配置的作用是(11)

[FIREWALL1] acl 3000

[FIREWALL1-acl-adv-3000] rule permit ip source 192.168.1.0 0.0.0.255 destination 192.168.2.0 0.0.0.255

[FIREWALL1-acl-adv-3000] quit

---------------------------------------------- 下面的这一段配置的作用是(12)

[FIREWALL1] ipsec proposal tran1

[FIREWALL1-ipsec-proposal-tran1] encapsulation-mode tunnel

[FIREWALL1-ipsec-proposal-tran1] transform esp

[FIREWALL1-ipsec-proposal-tran1] esp authentication-algorithm sha2-256

[FIREWALL1-ipsec-proposal-tran1] esp encryption-algorithm aes

[FIREWALL1-ipsec-proposal-tran1] quit

(5) security-policy (6) trust (7) 192.168.1.0 24(8) 192.168.2.0 24 (9) permit (10)配置Local域与Untrust域的安全策略,允许IKE协商报文能正常通过FIREWALL1(11) 配置访问控制列表,定义需要保护的数据流。 (12)配置名称为tran1的IPSec安全提议

问题3:在采用IKE动态协商方式建立IPSec隧道时,SA有两种:分别是IKE SA和IPSec SA,简述这两种SA的区别。

建立IKE SA目的是为了协商用于保护IPSec隧道的一组安全参数【2分】,建立IPSec SA的目的是为了协商用于保护用户数据的安全参数【2分】,但在IKE动态协商方式中,IKE SA是IPSec SA的基础。

问题4:IKE协商阶段有两种模式,分别是主模式和野蛮模式。管理员检查配置后发现,VPN两端都是基于IP地址实现预共享秘钥,并且公司希望创建VPN时,需要对对端身份进行保护,确保较高的安全性。因此应该选择哪种模式?为什么?

1.两端时基于IP地址的形式进行预共享秘钥,适合用主模式。【2分】

2.只有主模式才能对对端身份进行保护,安全性较高。【2分】问题5:IPSec提供的两种封装模式分别是传输Transport模式和隧道Tunnel模式,基于公司对传输数据的要求,适合选择的模式是哪一种?为什么?

隧道模式 【1分】

1.传输模式在处理前后IP头部保持不变,主要用于End-to-End的应用场景。【2分】

2. 隧道模式则在处理之后再封装了一个外网IP头,主要用于Site-to-Site的应用场景。【2分】

案例3

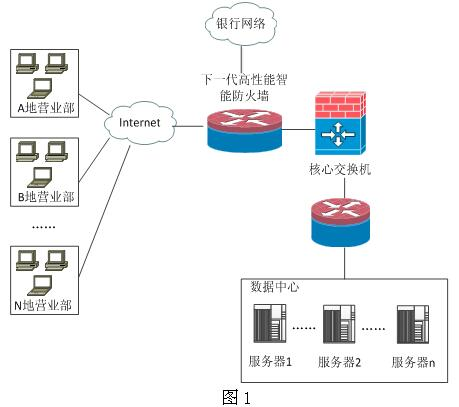

随着信息技术的发展,企业的信息系统越来越成为企业生存发展的核心资源,为了确保核心资源信息安全,需在不同位置部署不同的安全设备,进行安全防范。

为了避免公司电子商务平台Web服务器被非法攻击和篡改,需要部署(D)

为了提高管理员应对网络攻击的管理能力,需要部署(F),对日志进行备份和后期对网络攻击行为进行进一步分析,提高安全防御能力。

为了规范公司员工的网络行为,避免工作时间处理非工作业务,可以部署(G)。

为了确保公司关键商业数据,需要对数据进行备份,部署(H),可以实现虚拟化备份。

为了规范管理员对商品的打折,上架,下架等处理,需要部署(E)对商品数据的修改/删除等行为进行监管。

A.入侵检测系统 B. 漏洞扫描系统 C. 入侵防御系统 D.WAF

E.数据库审计 F.日志备份与审计 G.上网行为管理系统 H.备份一体机

为了满足总部海量数据的分析处理,要求数据中心的服务器能高效利用硬件资源,公司决定在数据中心区进行服务器虚拟化,适合采用的方式是(6),它的特点包括(7)(8)(9)。【从操作系统支持,运维效率和性能等方面回答】

(6),裸金属架构/原生架构

7~9,特点:(可以交换顺序)

1.可支持多操作系统多应用

2.运维高效便捷

3.资源利用率高

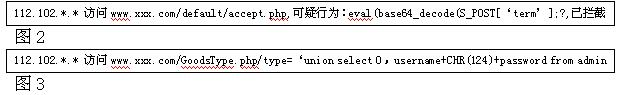

某天,网络管理员检测到部分攻击日志如图2所示,则该攻击为(一句话) 攻击, 图3访问日志所示的攻击行为是(SQL注入) 攻击。 可以发现并利用给定的URL漏洞的自动化的工具是(SQLMAP)。

SQLMap 是一个开源的渗透测试工具,主要用于自动化检测和利用 SQL 注入漏洞。它支持多种数据库管理系统(DBMS),包括 MySQL、Oracle、Microsoft SQL Server、PostgreSQL 等,并且具有非常强大的功能来帮助安全研究人员和渗透测试人员快速识别并利用 Web 应用程序中的 SQL 注入弱点。

主要功能

- 自动检测:自动检测 SQL 注入漏洞。

- 数据提取:从数据库中提取数据,如表名、列名、数据等。

- 访问文件系统:在某些情况下,可以读写服务器上的文件。

- 操作系统命令执行:在某些配置下,可能允许执行操作系统级别的命令。

- 数据库接管:在一些情况下,可以完全控制目标数据库。

- 绕过安全机制:能够绕过各种防护措施,如 WAFs(Web 应用防火墙)。

使用场景

- 安全性评估:用于对 Web 应用进行安全审计,以发现潜在的安全问题。

- 教育目的:作为教学工具,帮助学习者理解 SQL 注入的工作原理及其防范方法。

- 合法授权下的渗透测试:在获得适当许可的情况下,用于模拟攻击者的操作,从而提高系统的安全性。

案例4

试题三(共25分)

阅读以下说明,回答问题1至问题3,将解答填入答题纸对应的解答栏内。

案例一:

2021年5月9日,美国宣布进入国家紧急状态,原因是当地最大燃油管道运营商遭网络攻击下线。据报道称,美国最大的成品油管道运营商ColonialPipeline在当地时间周五(5月7日)因受到勒索软件攻击,被迫关闭其美国东部沿海各州供油的关键燃油网络。受影响的Colonial管道每天运输汽油、柴油、航空燃油等约250万桶,其中美国东海岸近一半燃油供应依赖于此。该事件涉事的黑客团队DarkSide索要高达数百万美元虚拟币。该事件也是2021年造成实质影响最大的网络安全事件。

案例二:

某企业系统管理员接到业务使用人员的反馈,得知相关系统服务器业务突然无法访问,管理员登入服务器后发现服务器操作系统内的相关应用程序和数据均无法正常访问,且服务器桌面上收到一封醒目的勒索告知书。管理员采取了如下措施:

第一,根据网上非权威的解密方式或解密工具,对中毒主机磁盘的文件进行反复读写,尝试破解;

第二,管理员想要自行研究中毒文件,使用U盘拷贝出源中毒服务器的中毒文件;

第三,为了快速恢复生产,进行了重装系统,使用备份数据恢复业务后,暂时恢复了业务;