本文主要讨论作者所在的某传统制造企业网络VPN规划与设计、该企业业务分布全国主要大区,在主要城市建设有生产加工基地。数据中心位于北京总部,各分支生产基地通过运营商数据专线业务连接总部网络访问各业务系统。本人作为信息中心运维主管,全面负责企业信息化过程中网络规划与设计。随着公司经营范围的扩展和各种业务系统的不断加入,为后续各生产基地和远程办公人员提供各业务系统访问的便捷性和安全性是企业组网过程中必须考虑的因素。集团希望建立自己的内部专用网络实现总部和各生产基地的联通,改造和降低运营商数据专线业务费用占比,同时为企业提供一个安全可靠、经济实用的网络环境。本文主要探讨在企业发展过程中不同VPN技术的接入场景、主要分为企业内部访问虚拟专网,远程访问虚拟专网的接入技术,以及在虚拟专用网络实施过程上VPN设备选型、IP规划、密钥交换技术与流量加密技术及实施过程中遇到的问题和解决方案。

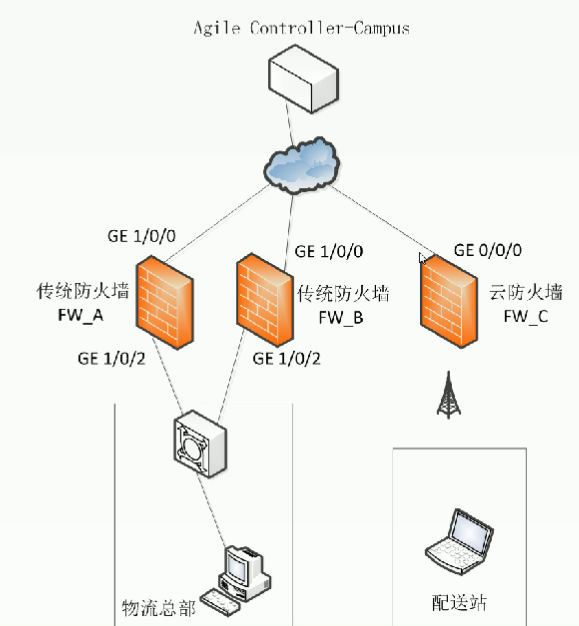

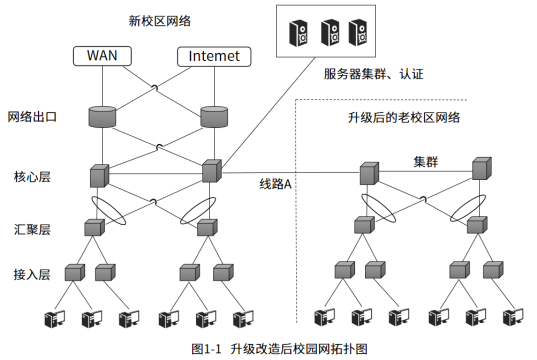

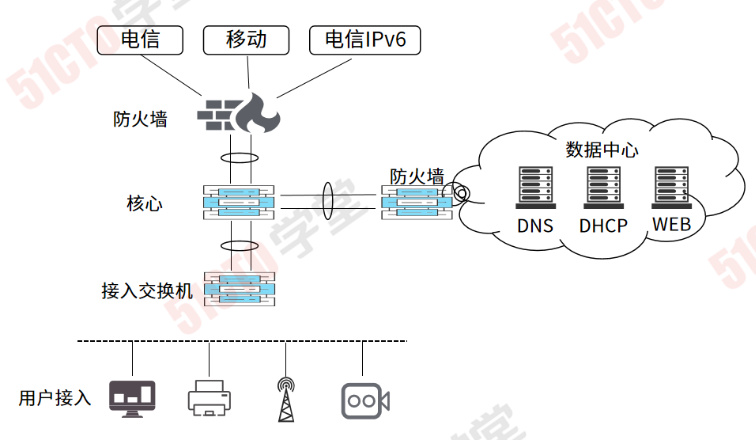

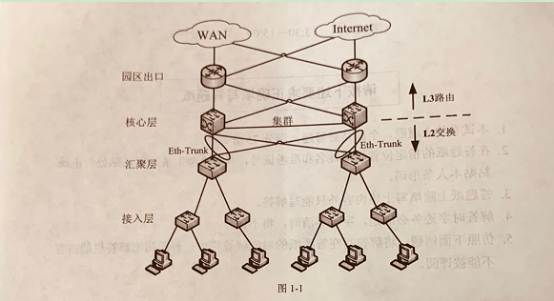

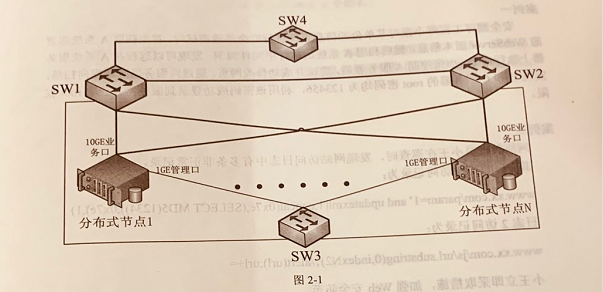

本人所在一家传统制造企业,业务范围分布较广。在全国有多处生产基地,生产业务系统主要通过运营商专线访问。在分支较少的情况下通过租用运营商专线访问北京总部数据中心网络,随着公司业务的不断扩展、分布范围的不断扩大、合作伙伴的日益增多,运营商数据专线租赁费用在企业经营过程中的占比也不断攀升。集团信息中心希望通过部署VPN方式来缓解IT成本所占经营数据分析中的费用比例,作为公司运维部门的负责人,并由我牵头优化改造集团网络内部互联互通,降低数据专线使用带来的成本,同时也要满足各分支和移动用户远程访问的需求。并对项目提出如下目标:1)通过Internet公共网络实现分支到总部的站点到站点的虚拟通道联接;2)保障虚拟通信线路中数据机密性、完整性、真实性;3)保证生产业务流量在虚拟通道中的通信质量;4)实现总部到分支的互通,分支到分支的互通。目标确定后,我在企业现有网络架构分析的基础上,我对总部网络架构和各分支网络架构进行了梳理,总部网络为典型的核心、汇聚、接入三层架构、出口部署华为USG6600E系列防火墙通过移动和电信双线接入保障链路可靠性。各分支网络架构使用简单的核心、接入架构,出口部署华为USG6600E系统防火墙。以下具体探讨VPN实施过程中的所采用关键技术及实施过程中遇到的问题。

一)内网互联方案的选型

由于分公司分布范围较广,通常实现分公司与总部内部网络的互通可以通过以下几种方式:

1)通过租用运营商数据专线的方式实现互通,该种方式优点是保证数据通过的安全性、通信质量的稳定性,施工周期长、费用根据距离和带宽进行选择;该种方案的弊端是成本太高,且不支持Internet通信,各分支之间无法互通,项目开通周期长,如果需要访问互联网需要额外开通互联网专线。

2)通过租用运营商的互联网线路,各分支与总部租用固定的公网IP地址或者采用拨号获取的动态的公网IP,通过企业自行通过在公共网络上创建虚拟专用通道实现各分支与总部、分支与分支之间的通信。该方式的优点是节省了租用专线成本、缩短了项目的周期。缺点是链路质量无法保证,业务配置复杂、运维维护成本增加。

通过上述技术方案的对比和分析最终为以解决企业运营成本为前提选择了第2种方案,根据项目的前期规划,后续分支在硬件采购上为方便运维和故障排查,统一使用了华为USG6600E系统防火墙作为企业的出口,该款防火墙设备根据应用场景的不同可以选择IpsecVPN/GREVPN等。以下举例说明使用IPSECVPN实现总部与分支站点到站点的访问、使用SSLVPN实现终端用户个人到站点的访问过程。

二)VPN关键技术与配置

虚拟专线网络是在公网上仿真一条点到点或者点到多点的专线技术,是通过一种协议传输另一种协议的技术,下面通过以IPSECVPN实现总部到分支的网络互通为例说明IPSECVPN关键技术的应用与配置过程。IPSEC 隧道的建立主要分为下列2个阶段:

1)第一阶段建立 IKE SA(安全联盟)验证会话双方真实性,为IPSEC SA生成密钥

IPSEC是基于IP协议的安全隧道协议,位于开放系统参考模型的网络层,是对IP协议安全性的补充,为IP网络通信提供透明的安全服务。由于公网数据传输无法保证传输过程安全,如何验证验证通信双方的真实性,第一阶段是建立IKE 自己的(SA)安全会话,在这一阶段,通信双方之间通过IKE协议先协商建立IKE SA用于身份验证和密钥信息交换,然后在IKE SA的基础上协商建立IPsec SA用于数据安全传输。为保护密钥在公网传递的安全,IKE自身提供了一套自我保护机制利用SHA/SM3认证算法实现身份认证,利用AES/SM4加密算法实现对身份数据的保护,利用DH密钥交换方法生产密钥交换材料来保证密钥的安全交换、传输和存储。

2)第二阶段建立 IPSEC SA(安全联盟)加密数据流

IPsec为了保证数据传输的安全性,在这一阶段需要通过AH或ESP协议对数据进行加密和验证。IPSEC 基于IKE 密钥交换协议协商的密钥提供通信双方数据加密,有了这个密钥建立 IPSEC 自己的安全会话(SA),在IPSEC 安全SA协商过程中指定IPSECVPN 使用的封装模式、保护数据传输的安全协议、需要保护的数据流量、数据连接生存周期和密钥刷新方式等。其中封装模式可以有传输模式和隧道模式,主要区别在于是否使用原始的IP报头和加密范围的不同,保护数据传输的安全协议有AH/ESP/AH+ESP 三种方式,AH提供认证功能不提供加密功能,保证数据来源合法性和完整性验证,不支持IPSEC NAT穿越。ESP提供认证和加密功能保证数据来源合法性、完整性、机密性,支持IPSEC NAT 穿越。

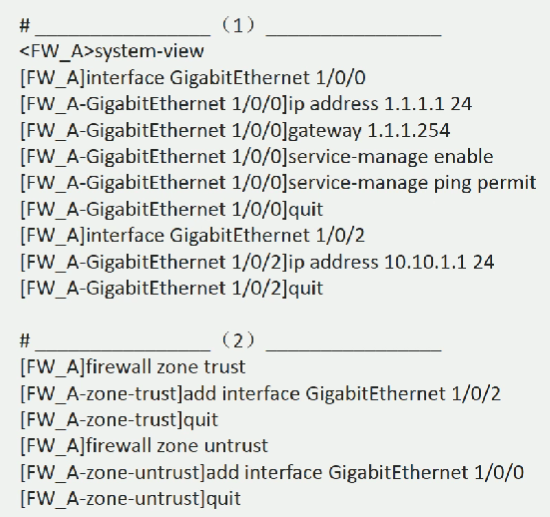

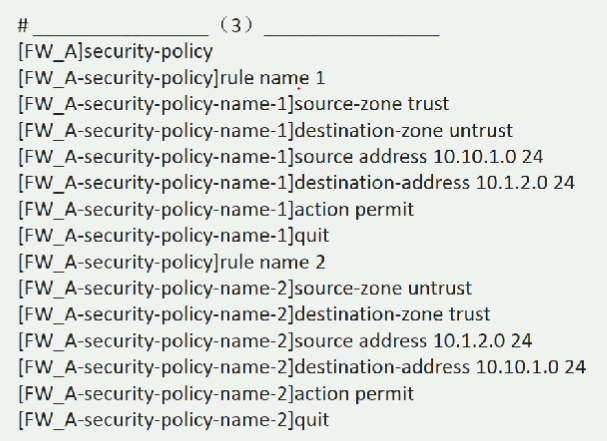

3)IPSEC配置步骤

IKE对等体之间建立一个IKE SA完成身份验证和密钥信息交换后,在IKE SA的保护下,根据配置的AH/ESP安全协议等参数协商出一对IPSec SA。此后,对等体间的数据将在IPSec隧道中加密传输。有了上述IPSEC工作原理的阐述,IPSEC的配置一般有如下步骤1、配置通信双方数据保护流(也称为兴趣流)一般通过ACL来定义IPSEC 需要保护的协议5元组;2、配置IKE安全联盟协商所使用的密钥交换方法、加密方法等、3、配置IPSEC安全联盟协商所使用的封装模式、加密算法、认证算法等.

三)远程用户访问

根据用户使用场景的不同,为满足出差办公和居家办公接入访问公司业务系统的需求,新增一台SSLVPN 服务器提供用户的拨号接入,配合使用windows域身份认证功能和CA功能实现远程访问过程的安全性。相比IPSECVPN ,SSLVPN 配置相对简单,维护成本相对较低。

四)项目实施过程中的问题

在总部与分支通过VPN 实现互通后,由于生产基地MES系统一般位于各分支本地部署,各分支之间的MES系统数据库同步必须通过总部迂回的传递,无法实现各分支之间的直接通信,为此华为针对以上场景通过私有的DSVPN协议(动态智能VPN)技术结合IPSEC技术解决了企业各分支之间的直接通信的需求,降低了总部VPN网关的负荷,减少了数据转发的延迟,提升了转发性能和效率。

综合所述跟随企业业务经营的调整,IT业务需求跟随企业经营的需要也随之变化,通过上述措施实现企业内部资源共享的同时也保障了信息在公共网络传输的安全性要求。降低企业生产成本,扩展了企业网络的边界。得到了领导和同行的认可,期望在今后的企业网络规划与设计过程中再接再厉。